警告:您是否在 Windows 11 上安裝了 Play 商店? 立即閱讀

已發表: 2022-06-28

2022 年 3 月,我們發布了在 Windows 11 上安裝 Google Play 商店的說明。該方法涉及來自 GitHub 的一個開源項目。 不幸的是,它包含惡意軟件。 這是修復它的方法。

讓我們先來看看重要的部分:

目前,我們沒有理由相信您的任何敏感信息已被洩露。

這是發生了什麼

腳本做了什麼

如何修復它

手動清理

用腳本清理

我們在做什麼

這是發生了什麼

Windows 11 引入了安裝 Android 應用程序的功能,但不是通過 Google Play 商店。 自然地,人們開始尋找解決這個問題的方法。 我們發布的教程包含從第三方網站下載腳本的說明。 上週末,一個使用該腳本的小組發現它包含惡意軟件。

注意:其他一些網站也推薦了這個腳本。 即使您遵循其他網站的教程,您也可能已經下載了包含惡意軟件的腳本。

腳本做了什麼

該腳本下載了一個工具——Windows Toolbox——其中包括將 Google Play 商店安裝到你的 Windows 11 設備的功能。 不幸的是,下載 Windows 工具箱的腳本做的比它宣傳的要多。 它還包含可以設置一系列計劃任務的混淆代碼,並創建了一個針對基於 Chromium 的瀏覽器的瀏覽器擴展——Google Chrome、Microsoft Edge 和 Brave。 僅針對語言設置為英語的 Windows PC。

然後,瀏覽器擴展程序在後台的“無頭”瀏覽器窗口中運行,有效地將其隱藏在用戶面前。 此時,發現惡意軟件的組織認為該擴展程序的主要目的是廣告欺詐,而不是任何更險惡的目的。

計劃任務還運行了一些其他腳本,用於幾個不同的目的。 例如,可以監控 PC 上的活動任務,並在任何時候打開任務管理器時終止用於廣告欺詐的瀏覽器和擴展程序。 即使您注意到您的系統運行有點滯後並去檢查問題,您也不會找到問題。 一個單獨的計劃任務,設置為每 9 分鐘運行一次,然後將重新啟動瀏覽器和擴展程序。

創建的最令人擔憂的配對任務將使用 curl 從傳遞惡意腳本的原始網站下載文件,然後執行它下載的任何內容。 這些任務被設置為在用戶登錄其帳戶後每 9 分鐘運行一次。 從理論上講,這可以用來提供對惡意代碼的更新,為當前的惡意軟件添加功能,提供完全獨立的惡意軟件,或者作者想要的任何其他東西。

幸運的是,攻擊的幕後黑手並沒有到達那裡——據我們所知,curl 任務除了下載一個名為“asd”的測試文件外,從未被使用過,但什麼也沒做。 由於 CloudFlare 的迅速行動,curl 任務下載文件的域已被刪除。 這意味著即使惡意軟件仍在您的計算機上運行,它也無法下載其他任何內容。 你只需要刪除它,你就可以開始了。

注意:重申:由於 Cloudflare 已刪除域,惡意軟件無法下載任何其他軟件或接收任何命令。

如果您有興趣閱讀有關惡意軟件交付方式的詳細分類以及每個任務的作用,可以在 GitHub 上找到它。

如何修復它

現在有兩個選項可以修復它。 第一種是自己手動刪除所有受影響的文件和計劃任務。 第二種是使用最初發現惡意軟件的人編寫的腳本。

注意:目前,如果該惡意軟件在您的計算機上運行,任何防病毒軟件都不會檢測或刪除它。

手動清理

我們將首先刪除所有惡意任務,然後我們將刪除它創建的所有文件和文件夾。

刪除惡意任務

創建的任務都隱藏在任務計劃程序中的 Microsoft > Windows 任務下。 以下是查找和刪除它們的方法。

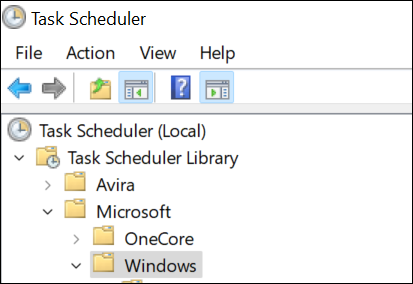

單擊開始,然後在搜索欄中鍵入“任務計劃程序”並按 Enter 或單擊“打開”。

您需要導航到 Microsoft > Windows 任務。 您需要做的就是依次雙擊“任務計劃程序庫”、“Microsoft”和“Windows”。 這也適用於打開下面列出的任何任務。

到達那里後,您就可以開始刪除任務了。 該惡意軟件創建了多達 8 個任務。

注意:由於惡意軟件的工作方式,您可能沒有所有列出的服務。

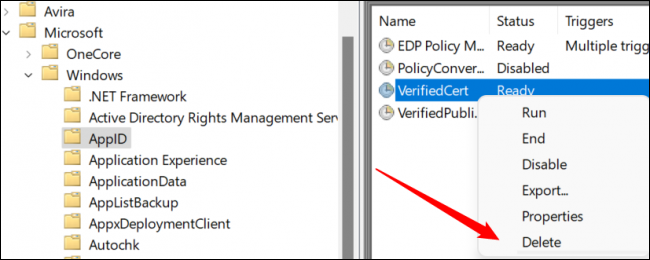

您需要刪除其中的任何一個:

- AppID > 已驗證證書

- 應用體驗 > 維護

- 服務 > CertPathCheck

- 服務 > 證書路徑

- 服務 > 組件清理

- 服務 > 服務清理

- 外殼 > 對象任務

- 剪輯 > 服務清理

在任務計劃程序中識別出惡意服務後,右鍵單擊它,然後點擊“刪除”。

警告:除了我們上面提到的確切任務之外,不要刪除任何其他任務。 這裡的大多數任務都是由 Windows 本身或合法的第三方應用程序創建的。

從上面的列表中刪除您可以找到的所有任務,然後您就可以繼續下一步了。

刪除惡意文件和文件夾

該惡意軟件僅創建少量文件,幸運的是,它們僅包含在三個文件夾中:

- C:\系統文件

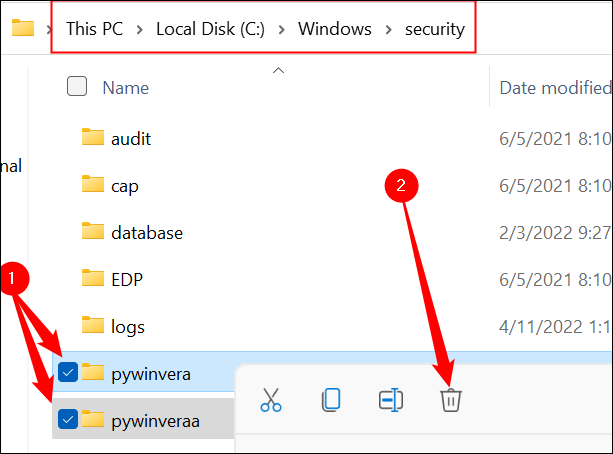

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

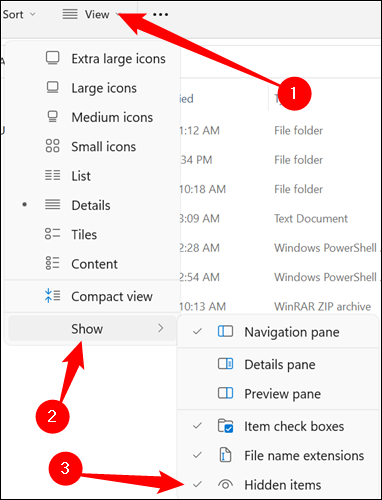

首先,打開文件資源管理器。 在文件資源管理器的頂部,單擊“查看”,轉到“顯示”,然後確保勾選“隱藏項目”。

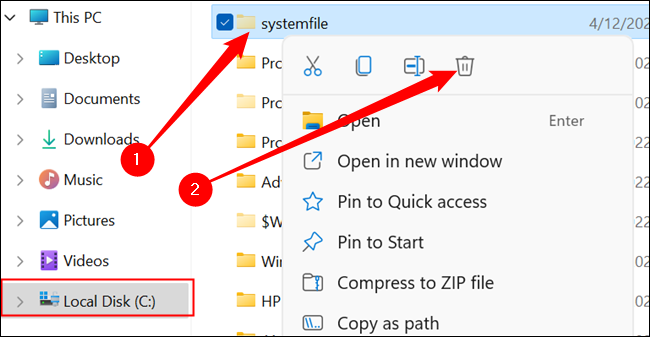

尋找一個名為“systemfile”的稍微透明的文件夾。 如果它在那裡,請右鍵單擊它並點擊“刪除”。

更新:有一些報告稱即使啟用了“查看隱藏文件夾”,systemfile 文件夾也將保持不可見。 我們不能重複這種行為,但出於謹慎考慮,您仍應自行檢查。 在文件資源管理器的地址欄中輸入路徑“C:\systemfile”,然後按 Enter。 如果您可以通過手動輸入路徑打開文件夾,但無法在文件資源管理器中查看,則應使用我們附加的腳本來確保刪除文件夾及其所有內容。

警告:確保您正確識別我們將要刪除的文件夾。 意外刪除真正的 Windows 文件夾可能會導致問題。 如果這樣做,請盡快從回收站中恢復它們。

刪除“systemfiles”文件夾後,雙擊 Windows 文件夾,然後滾動直到找到“Security”文件夾。 您正在尋找兩個文件夾:一個名為“pywinvera”,另一個名為“pywinveraa”。 右鍵單擊它們中的每一個,然後單擊“刪除”。

注意:刪除 Windows 文件夾中的文件和文件夾可能會觸發有關需要管理權限的警告。 如果出現提示,請繼續並允許它。 (但是,請確保您只刪除我們在此處提到的確切文件和文件夾。)

你已經完成了——雖然很煩人,但這個特定的惡意軟件並沒有做太多的保護自己。

用腳本清理

最初識別出惡意軟件的目光敏銳的人也花了整個週末來剖析惡意代碼,確定它的功能,並最終編寫腳本將其刪除。 我們想為團隊的努力大聲疾呼。

考慮到我們是如何到達這裡的,你對信任來自 GitHub 的另一個實用程序持謹慎態度是正確的。 但是,情況有些不同。 與傳遞惡意代碼所涉及的腳本不同,刪除腳本很短,而且我們已經手動審核了它——每一行。 我們還自己託管文件,以確保在沒有機會手動確認它是安全的情況下無法更新它。 我們在多台機器上測試了這個腳本以確保它是有效的。

首先,從我們的網站下載壓縮腳本,然後將腳本解壓縮到您想要的任何位置。

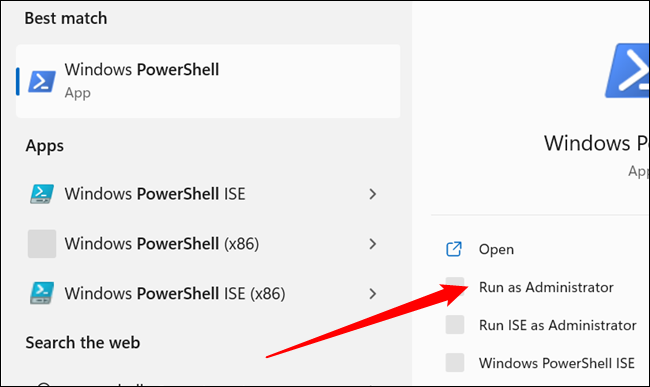

然後您需要啟用腳本。 單擊開始按鈕,在搜索欄中鍵入“PowerShell”,然後單擊“以管理員身份運行”。

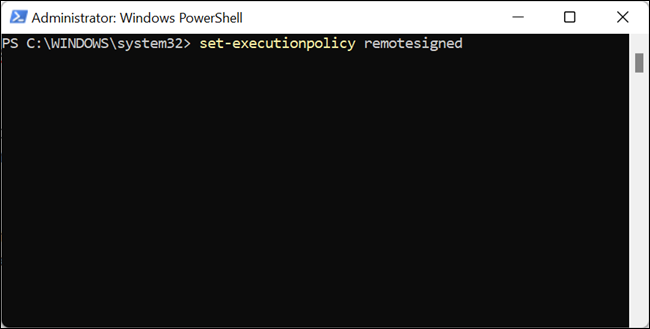

然後在 PowerShell 窗口中鍵入或粘貼set-executionpolicy remotesigned ,然後按 Y。然後您可以關閉 PowerShell 窗口。

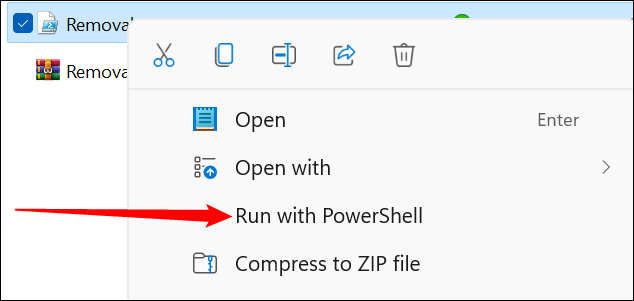

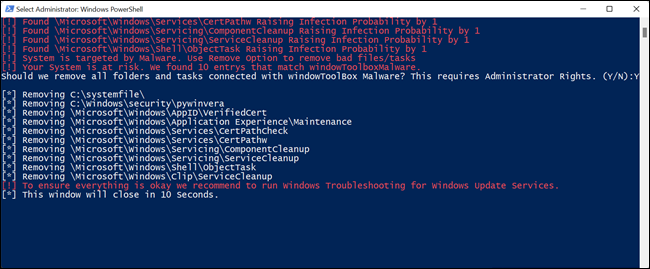

導航到您的下載文件夾,右鍵單擊 Removal.ps1,然後單擊“使用 PowerShell 運行”該腳本將檢查系統上的惡意任務、文件夾和文件。

如果它們存在,您將可以選擇刪除它們。 在 PowerShell 窗口中鍵入“Y”或“y”,然後按 Enter。

然後,該腳本將刪除惡意軟件創建的所有垃圾。

運行刪除腳本後,將腳本執行策略恢復為默認設置。 以管理員身份打開 PowerShell,輸入set-executionpolicy default ,然後點擊 Y。然後關閉 PowerShell 窗口。

我們在做什麼

情況正在發展,我們正在密切關注事情的發展。 還有一些未解決的問題——比如為什麼有些人報告安裝了一個無法解釋的 OpenSSH 服務器。 如果有任何重要的新信息曝光,我們一定會及時通知您。

此外,我們想再次強調,沒有證據表明您的敏感信息已被洩露。 惡意軟件所依賴的域現已被刪除,其創建者無法再控制它。

再次,我們要特別感謝那些研究出惡意軟件如何運作並構建了一個腳本來自動刪除它的人。 沒有特別的順序:

- 帕布馬克

- BlockyTheDev

- 泡泡糖

- 凱

- 閾值0

- Linux用戶GD

- 三笠

- 可選M

- 索南勞弗

- 澤戈0

- 祖斯科

- 奇諾

- 哈羅曼

- Janmm14

- 盧澤阿德夫

- XplLiciT

- 澤瑞瑟