Windowsファイアウォールログを使用してファイアウォールアクティビティを追跡する方法

公開: 2022-01-29

インターネットトラフィックをフィルタリングするプロセスでは、すべてのファイアウォールに、ファイアウォールがさまざまなタイプのトラフィックをどのように処理したかを文書化する、ある種のログ機能があります。 これらのログは、送信元と宛先のIPアドレス、ポート番号、プロトコルなどの貴重な情報を提供できます。 Windowsファイアウォールのログファイルを使用して、ファイアウォールによってブロックされているTCPおよびUDP接続とパケットを監視することもできます。

ファイアウォールログが役立つ理由と時期

- 新しく追加されたファイアウォールルールが正しく機能するかどうかを確認するか、期待どおりに機能しない場合はデバッグします。

- Windowsファイアウォールがアプリケーション障害の原因であるかどうかを判断するには—ファイアウォールログ機能を使用すると、無効なポート開口部、動的ポート開口部を確認し、プッシュフラグと緊急フラグを使用してドロップされたパケットを分析し、送信パスでドロップされたパケットを分析できます。

- 悪意のあるアクティビティを支援および特定するには—ファイアウォールログ機能を使用すると、ネットワーク内で悪意のあるアクティビティが発生しているかどうかを確認できますが、アクティビティのソースを追跡するために必要な情報が提供されていないことを覚えておく必要があります。

- 1つのIPアドレス(またはIPアドレスのグループ)からファイアウォールや他の注目度の高いシステムへのアクセスに何度も失敗したことに気付いた場合は、そのIPスペースからすべての接続をドロップするルールを作成することをお勧めします( IPアドレスはスプーフィングされていません)。

- Webサーバーなどの内部サーバーからの発信接続は、誰かがシステムを使用して他のネットワークにあるコンピューターに対して攻撃を仕掛けていることを示している可能性があります。

ログファイルを生成する方法

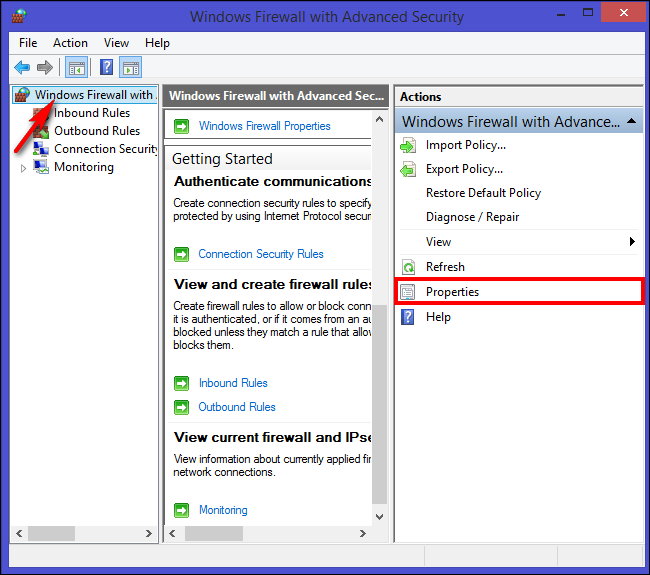

デフォルトでは、ログファイルは無効になっています。これは、ログファイルに情報が書き込まれないことを意味します。 ログファイルを作成するには、「Winキー+ R」を押して「実行」ボックスを開きます。 「wf.msc」と入力してEnterキーを押します。 「セキュリティが強化されたWindowsファイアウォール」画面が表示されます。 画面右側の「プロパティ」をクリックします。

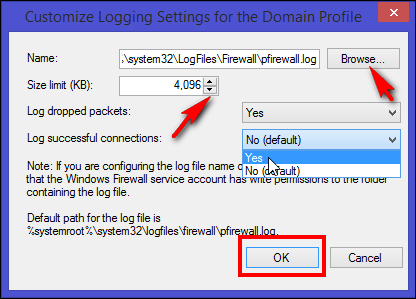

新しいダイアログボックスが表示されます。 次に、[プライベートプロファイル]タブをクリックし、[ログセクション]で[カスタマイズ]を選択します。

新しいウィンドウが開き、その画面から最大ログサイズ、場所、およびドロップされたパケットのみをログに記録するか、接続の成功をログに記録するか、またはその両方を選択します。 ドロップされたパケットは、Windowsファイアウォールがブロックしたパケットです。 正常な接続とは、着信接続とインターネット経由で行った接続の両方を指しますが、侵入者がコンピューターに正常に接続したことを必ずしも意味するわけではありません。

既定では、Windowsファイアウォールはログエントリを%SystemRoot%\System32\LogFiles\Firewall\Pfirewall.logに書き込み、最後の4MBのデータのみを保存します。 ほとんどの実稼働環境では、このログは常にハードディスクに書き込まれます。ログファイルのサイズ制限を変更すると(長期間にわたってアクティビティをログに記録するため)、パフォーマンスに影響を与える可能性があります。 このため、問題のトラブルシューティングを積極的に行う場合にのみログを有効にし、終了したらすぐにログを無効にする必要があります。

次に、[パブリックプロファイル]タブをクリックし、[プライベートプロファイル]タブと同じ手順を繰り返します。 これで、プライベートネットワーク接続とパブリックネットワーク接続の両方のログがオンになりました。 ログファイルはW3C拡張ログ形式(.log)で作成され、選択したテキストエディタで調べたり、スプレッドシートにインポートしたりできます。 1つのログファイルに数千のテキストエントリを含めることができるため、メモ帳でそれらを読み取る場合は、ワードラップを無効にして、列の書式を保持します。 スプレッドシートでログファイルを表示している場合は、分析を容易にするために、すべてのフィールドが論理的に列に表示されます。

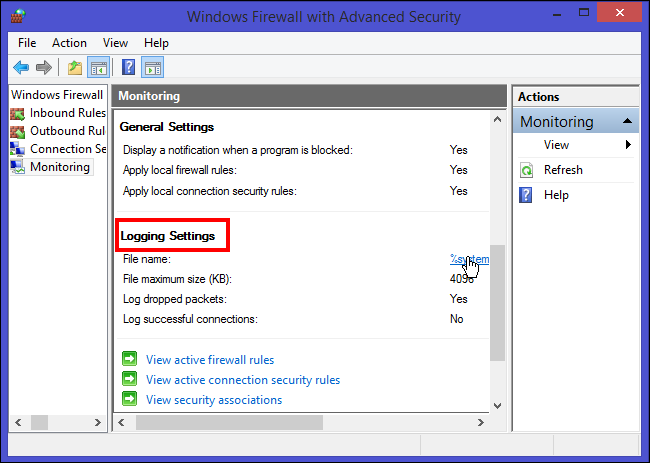

メインの「セキュリティが強化されたWindowsファイアウォール」画面で、「監視」リンクが表示されるまで下にスクロールします。 詳細ウィンドウの[ログ設定]で、[ファイル名]の横にあるファイルパスをクリックします。 ログがメモ帳で開きます。

Windowsファイアウォールログの解釈

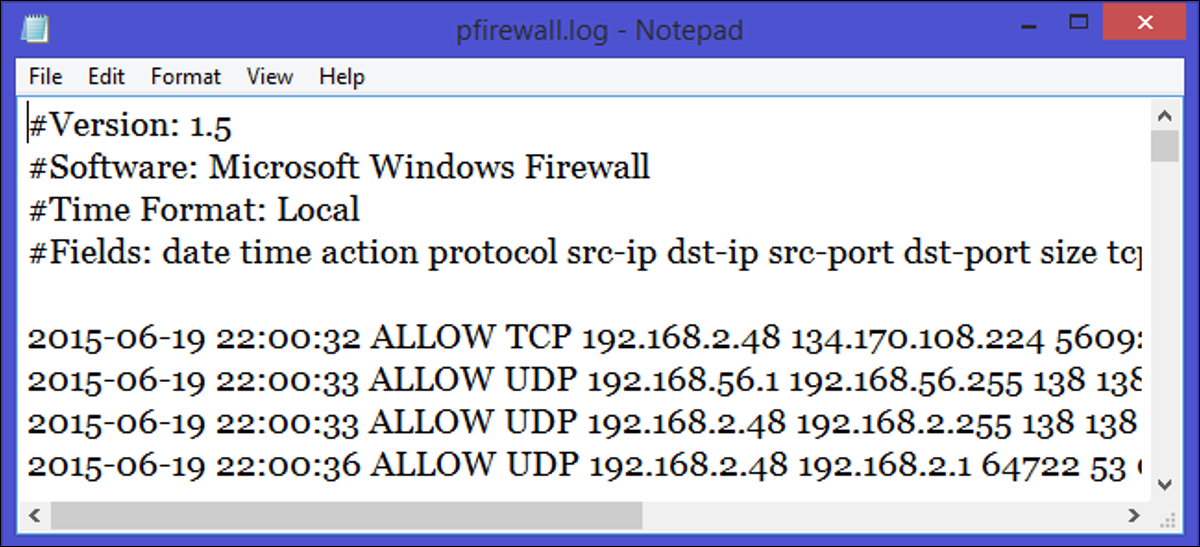

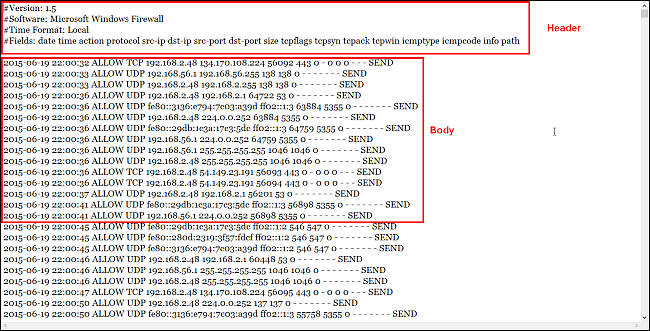

Windowsファイアウォールのセキュリティログには2つのセクションがあります。 ヘッダーは、ログのバージョンと使用可能なフィールドに関する静的で説明的な情報を提供します。 ログの本文は、ファイアウォールを通過しようとするトラフィックの結果として入力されたコンパイル済みデータです。 これは動的なリストであり、新しいエントリがログの下部に表示され続けます。 フィールドは、ページ全体で左から右に書き込まれます。 (-)は、フィールドに使用可能なエントリがない場合に使用されます。

Microsoft Technetのドキュメントによると、ログファイルのヘッダーには次のものが含まれています。

バージョン—インストールされているWindowsファイアウォールセキュリティログのバージョンを表示します。

ソフトウェア—ログを作成するソフトウェアの名前を表示します。

時間—ログ内のすべてのタイムスタンプ情報が現地時間であることを示します。

フィールド—データが利用可能な場合、セキュリティログエントリに利用可能なフィールドのリストを表示します。

ログファイルの本文には次のものが含まれます。

date —日付フィールドは、YYYY-MM-DDの形式で日付を識別します。

time —現地時間は、HH:MM:SSの形式を使用してログファイルに表示されます。 時間は24時間形式で参照されます。

アクション—ファイアウォールがトラフィックを処理するときに、特定のアクションが記録されます。 ログに記録されるアクションは、接続をドロップする場合はDROP、接続を開く場合はOPEN、接続を閉じる場合はCLOSE、ローカルコンピューターに対して開かれたインバウンドセッションの場合はOPEN-INBOUND、Windowsファイアウォールによって処理されるイベントの場合はINFO-EVENTS-LOSTです。セキュリティログに記録されませんでした。

プロトコル— TCP、UDP、ICMPなどの使用されるプロトコル。

src-ip —送信元IPアドレス(通信を確立しようとしているコンピューターのIPアドレス)を表示します。

dst-ip —接続試行の宛先IPアドレスを表示します。

src-port —接続が試行された送信側コンピューターのポート番号。

dst-port —送信側コンピューターが接続を試みていたポート。

size —パケットサイズをバイト単位で表示します。

tcpflags —TCPヘッダーのTCP制御フラグに関する情報。

tcpsyn —パケット内のTCPシーケンス番号を表示します。

tcpack —パケット内のTCP確認応答番号を表示します。

tcpwin —パケット内のTCPウィンドウサイズをバイト単位で表示します。

icmptype —ICMPメッセージに関する情報。

icmpcode —ICMPメッセージに関する情報。

info —発生したアクションのタイプに依存するエントリを表示します。

path —通信の方向を表示します。 使用可能なオプションは、SEND、RECEIVE、FORWARD、およびUNKNOWNです。

お気づきのとおり、ログエントリは確かに大きく、各イベントに関連付けられた最大17個の情報が含まれている可能性があります。 ただし、一般的な分析では、最初の8つの情報のみが重要です。 詳細が手元にあれば、悪意のあるアクティビティの情報を分析したり、アプリケーションの障害をデバッグしたりできます。

悪意のあるアクティビティが疑われる場合は、メモ帳でログファイルを開き、アクションフィールドのDROPですべてのログエントリをフィルタリングし、宛先IPアドレスが255以外の番号で終わるかどうかをメモします。そのようなエントリが多数見つかった場合は、次のように入力します。パケットの宛先IPアドレスのメモ。 問題のトラブルシューティングが終了したら、ファイアウォールのログを無効にすることができます。

ネットワークの問題のトラブルシューティングは非常に困難な場合があり、Windowsファイアウォールのトラブルシューティングを行う際に推奨されるグッドプラクティスは、ネイティブログを有効にすることです。 Windowsファイアウォールのログファイルは、ネットワークの全体的なセキュリティを分析するのに役立ちませんが、舞台裏で何が起こっているかを監視したい場合は、それでも良い習慣です。