Как отслеживать активность брандмауэра с помощью журнала брандмауэра Windows

Опубликовано: 2022-01-29

В процессе фильтрации Интернет-трафика все брандмауэры имеют некоторую функцию регистрации, которая документирует, как брандмауэр обрабатывал различные типы трафика. Эти журналы могут содержать ценную информацию, такую как IP-адреса источника и получателя, номера портов и протоколы. Вы также можете использовать файл журнала брандмауэра Windows для мониторинга TCP- и UDP-соединений и пакетов, заблокированных брандмауэром.

Почему и когда ведение журнала брандмауэра полезно

- Чтобы проверить правильность работы недавно добавленных правил брандмауэра или отладить их, если они не работают должным образом.

- Чтобы определить, является ли брандмауэр Windows причиной сбоев приложений — с помощью функции ведения журнала брандмауэра вы можете проверять отключенные открытия портов, динамические открытия портов, анализировать отброшенные пакеты с флагами push и срочных, а также анализировать отброшенные пакеты на пути отправки.

- Чтобы помочь и определить вредоносную активность — с помощью функции ведения журнала брандмауэра вы можете проверить, происходит ли какая-либо вредоносная активность в вашей сети или нет, хотя вы должны помнить, что она не предоставляет информацию, необходимую для отслеживания источника активности.

- Если вы замечаете многократные безуспешные попытки доступа к вашему брандмауэру и/или другим высокопрофильным системам с одного IP-адреса (или группы IP-адресов), вы можете написать правило, чтобы сбрасывать все соединения с этого IP-пространства (убедившись, что IP-адрес не подделывается).

- Исходящие соединения с внутренних серверов, таких как веб-серверы, могут указывать на то, что кто-то использует вашу систему для атак на компьютеры, расположенные в других сетях.

Как создать файл журнала

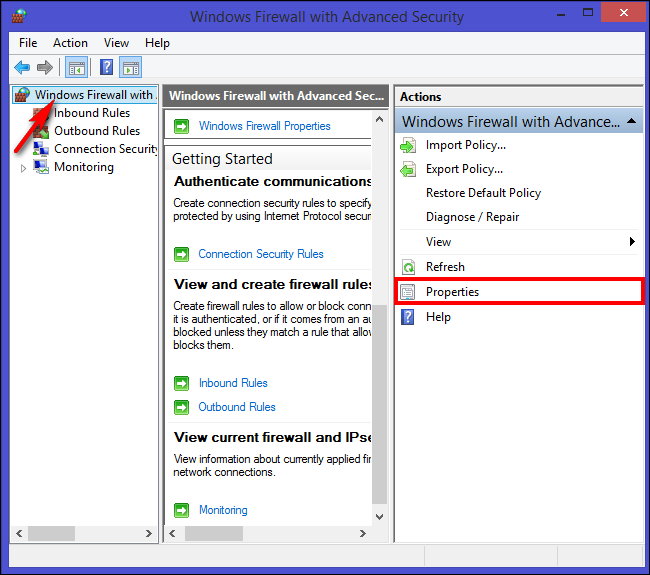

По умолчанию файл журнала отключен, что означает, что в файл журнала не записывается никакая информация. Чтобы создать файл журнала, нажмите «Win + R», чтобы открыть окно «Выполнить». Введите «wf.msc» и нажмите Enter. Появится экран «Брандмауэр Windows в режиме повышенной безопасности». В правой части экрана нажмите «Свойства».

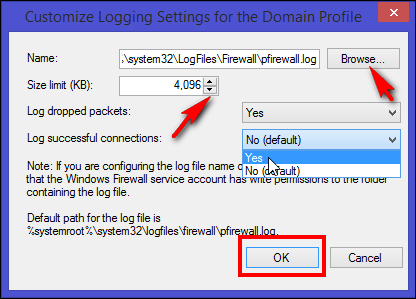

Появится новое диалоговое окно. Теперь перейдите на вкладку «Частный профиль» и выберите «Настроить» в разделе «Ведение журнала».

Откроется новое окно, и на этом экране выберите максимальный размер журнала, местоположение и следует ли регистрировать только отброшенные пакеты, успешное соединение или и то, и другое. Отброшенный пакет — это пакет, заблокированный брандмауэром Windows. Успешное подключение относится как к входящим подключениям, так и к любым подключениям, установленным вами через Интернет, но это не всегда означает, что злоумышленник успешно подключился к вашему компьютеру.

По умолчанию брандмауэр Windows записывает записи журнала в %SystemRoot%\System32\LogFiles\Firewall\Pfirewall.log и сохраняет только последние 4 МБ данных. В большинстве производственных сред этот журнал будет постоянно записываться на ваш жесткий диск, и если вы измените предельный размер файла журнала (для регистрации активности в течение длительного периода времени), это может повлиять на производительность. По этой причине вам следует включать ведение журнала только при активном устранении неполадок, а затем сразу же отключать ведение журнала, когда вы закончите.

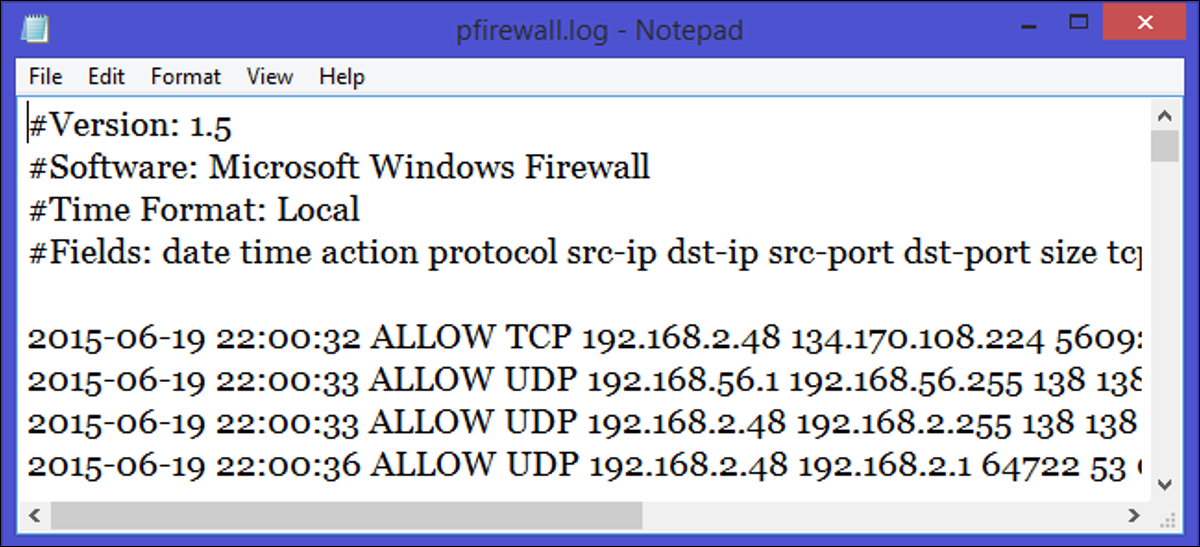

Затем перейдите на вкладку «Общий профиль» и повторите те же шаги, что и для вкладки «Частный профиль». Теперь вы включили журнал как для частных, так и для общедоступных сетевых подключений. Файл журнала будет создан в расширенном формате журнала W3C (.log), который вы можете просмотреть в текстовом редакторе по вашему выбору или импортировать в электронную таблицу. Один файл журнала может содержать тысячи текстовых записей, поэтому, если вы читаете их через Блокнот, отключите перенос слов, чтобы сохранить форматирование столбцов. Если вы просматриваете файл журнала в электронной таблице, все поля будут логически отображаться в столбцах для облегчения анализа.

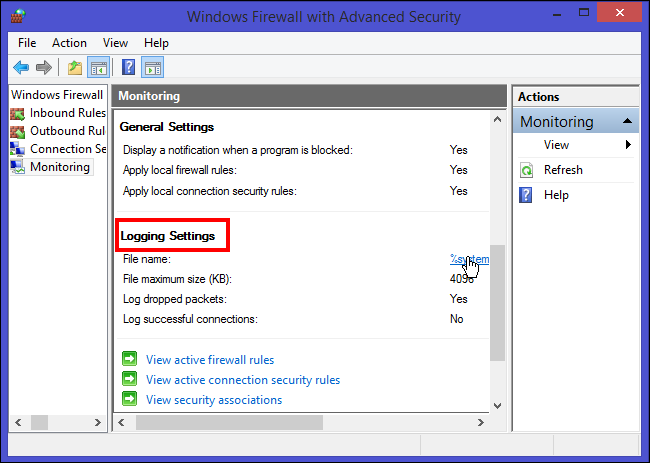

На главном экране «Брандмауэр Windows в режиме повышенной безопасности» прокрутите вниз, пока не увидите ссылку «Мониторинг». На панели «Сведения» в разделе «Параметры ведения журнала» щелкните путь к файлу рядом с «Имя файла». Журнал открывается в Блокноте.

Интерпретация журнала брандмауэра Windows

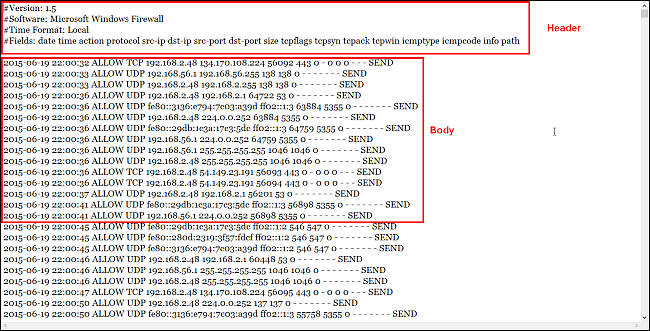

Журнал безопасности брандмауэра Windows состоит из двух разделов. Заголовок предоставляет статическую описательную информацию о версии журнала и доступных полях. Основная часть журнала представляет собой скомпилированные данные, которые вводятся в результате трафика, пытающегося пересечь брандмауэр. Это динамический список, и в нижней части журнала постоянно появляются новые записи. Поля пишутся слева направо по странице. Знак (-) используется, когда для поля нет доступной записи.

Согласно документации Microsoft Technet заголовок файла журнала содержит:

Версия — показывает, какая версия журнала безопасности брандмауэра Windows установлена.

Программное обеспечение — отображает имя программного обеспечения, создающего журнал.

Время — указывает, что вся информация о метках времени в журнале указана по местному времени.

Поля — отображает список полей, доступных для записей журнала безопасности, если данные доступны.

В то время как тело файла журнала содержит:

date — Поле даты определяет дату в формате ГГГГ-ММ-ДД.

time — местное время отображается в файле журнала в формате ЧЧ:ММ:СС. Часы указаны в 24-часовом формате.

действие — при обработке трафика брандмауэром записываются определенные действия. Зарегистрированные действия: DROP для разрыва соединения, OPEN для открытия соединения, CLOSE для закрытия соединения, OPEN-INBOUND для входящего сеанса, открытого на локальный компьютер, и INFO-EVENTS-LOST для событий, обрабатываемых брандмауэром Windows, но не были зарегистрированы в журнале безопасности.

протокол — Используемый протокол, например TCP, UDP или ICMP.

src-ip — отображает исходный IP-адрес (IP-адрес компьютера, пытающегося установить связь).

dst-ip — отображает IP-адрес назначения попытки подключения.

src-port — номер порта на компьютере-отправителе, с которого была предпринята попытка подключения.

dst-port — порт, к которому компьютер-отправитель пытался установить соединение.

size — отображает размер пакета в байтах.

tcpflags — информация о контрольных флагах TCP в заголовках TCP.

tcpsyn — отображает порядковый номер TCP в пакете.

tcpack — отображает номер подтверждения TCP в пакете.

tcpwin — отображает размер окна TCP в байтах в пакете.

icmptype — Информация о сообщениях ICMP.

icmpcode — информация о сообщениях ICMP.

info — отображает запись, которая зависит от типа произошедшего действия.

path — Отображает направление связи. Доступны следующие варианты: ОТПРАВИТЬ, ПОЛУЧИТЬ, ПЕРЕСЫЛАТЬ и НЕИЗВЕСТНО.

Как вы заметили, запись в журнале действительно большая и может содержать до 17 фрагментов информации, связанных с каждым событием. Однако для общего анализа важны только первые восемь частей информации. Теперь, когда у вас есть данные, вы можете анализировать информацию на предмет вредоносной активности или отлаживать сбои приложений.

Если вы подозреваете какую-либо вредоносную активность, откройте файл журнала в Блокноте и отфильтруйте все записи журнала с помощью DROP в поле действия и обратите внимание, заканчивается ли IP-адрес назначения числом, отличным от 255. Если вы обнаружите много таких записей, примите меры. примечание об IP-адресах назначения пакетов. После того, как вы закончите устранение проблемы, вы можете отключить ведение журнала брандмауэра.

Устранение неполадок с сетью иногда может быть довольно сложным, и рекомендуемая хорошая практика при устранении неполадок брандмауэра Windows — включить собственные журналы. Хотя файл журнала брандмауэра Windows бесполезен для анализа общей безопасности вашей сети, он все же остается хорошей практикой, если вы хотите отслеживать, что происходит за кулисами.