لا تقم بتوصيله! كيفية منع هجوم USB

نشرت: 2022-01-29في عصر الهجمات الإلكترونية المستندة إلى البريد الإلكتروني ، من السهل أن ننسى أن المتسللين يمكنهم أيضًا شق طريقهم إلى الأنظمة الكبيرة والصغيرة ذات المكونات المادية ، وخاصة أجهزة USB.

وفقًا لتقرير صادر عن شركة Honeywell Forge ، فإن 79٪ من الهجمات الإلكترونية عبر USB قادرة على تعطيل التكنولوجيا التشغيلية ، مثل الوظائف اليومية للمنشأة الصناعية. يمكن لواحد وخمسين بالمائة منهم منح مهاجم وصولاً عن بعد. لكن ليست الصناعة الكبيرة وحدها هي التي يجب أن تحمي من هذه التهديدات ؛ يجب على الأفراد أن يكونوا حذرين منهم أيضًا. سنشرح هنا ماهية هجوم USB وكيف يمكنك تجنب الوقوع ضحية له.

ما هو هجوم USB؟

يؤدي هجوم USB إلى حد كبير ما هو مكتوب على العلبة: فهو يستخدم جهازًا متصلًا بـ USB ، مثل محرك أقراص الإبهام أو محرك الأقراص الثابتة ، لإيصال البرامج الضارة إلى جهاز كمبيوتر أو جهاز آخر متصل بـ USB ، مثل الهاتف الذكي. يمكن أيضًا استخدام أجهزة USB السيئة لإتلاف أو تدمير الكمبيوتر عن طريق توصيل شحنة كهربائية.

أحد الجوانب الأكثر إثارة للقلق في هجمات USB هو قدرتها على منح المتسللين التحكم عن بعد في النظام. هجوم Stuxnet الذي اكتشف في عام 2010 ، على سبيل المثال ، أصاب مواقع التطوير النووي الإيرانية الشهيرة. يمكن استخدام نفس أنواع الخروقات للتسلل إلى المنشآت المتصلة بشبكة الكهرباء وإنتاج النفط وشبكات إنترنت الأشياء الأخرى.

هناك العشرات من الطرق التي يمكن للمهاجم الإلكتروني من خلالها استخدام محرك أقراص USB لتثبيت ثغرة على جهاز الكمبيوتر الخاص بك. النوعان الأكثر شيوعًا هما عبر أجهزة محرك الإبهام ومنافذ شحن USB العامة ، وهي ممارسة تُعرف باسم رفع العصير.

تنقسم هجمات أجهزة USB إلى ثلاث فئات رئيسية ، اعتمادًا على ما تفعله بمجرد توصيلها بجهازك. ستبدو الأجهزة ذات المتحكمات الدقيقة الداخلية المعاد برمجتها مثل محركات أقراص الإبهام العادية ، ولكن بمجرد توصيلها ، ستنفذ وظيفة أخرى ، مثل العمل مثل لوحة المفاتيح وكتابة ضغطات معينة على المفاتيح. ومن الأمثلة على ذلك هجوم Rubber Ducky.

يتم تغيير أجهزة USB ذات البرامج الثابتة الداخلية المعاد برمجتها بحيث تقوم البرامج الثابتة الخاصة بها تلقائيًا بتنفيذ وظيفة معينة بمجرد توصيلها ، مثل تثبيت البرامج الضارة أو سرقة البيانات. أحد الأمثلة على ذلك هو هجوم iSeeYou ، الذي أعاد برمجة فئة معينة من كاميرات الويب من Apple حتى يتمكن المهاجم من تسجيل الفيديو دون علم الشخص.

يمكن أن تستغل هجمات USB أيضًا العيوب الموجودة في طريقة تفاعل أجهزة الكمبيوتر وأجهزة USB. من الأمثلة الشائعة على هذا الهجوم هجوم ترقية البرامج الثابتة للجهاز (DFU) ، والذي يستخدم جهاز USB لإعادة برمجة البرامج الثابتة الشرعية إلى شيء أكثر ضررًا.

حتى أن هناك هجمات مثل USB killer ، حيث يقوم جهاز USB المتصل بتخزين الطاقة من خطوط طاقة USB بجهاز الكمبيوتر حتى تصل إلى مستوى معين ، ثم يقوم بتفريغه بقوة ويقلي الكمبيوتر المتصل.

كيفية تجنب هجمات USB

بينما تبدو هذه الهجمات مخيفة ، إلا أن هناك طرقًا لمنعها.

لا تقم بتوصيل محركات أقراص غير معروفة

يعود قدر كبير من تهديدات USB إلى الهندسة الاجتماعية ، أو الحيل والتكتيكات النفسية لدفع الناس إلى توصيل جهاز سيء. هذا موجود في كل أنواع الهجمات الإلكترونية والاحتيال تقريبًا ، ومن المهم عدم الوقوع في فخها.

إذا رأيت محرك أقراص USB لا تعرفه قد سقط في مكان ما - مثل ساحة انتظار السيارات - فلا تقم بتوصيله بجهاز الكمبيوتر . يعتمد الفاعلون السيئون على فضول الإنسان لمساعدتهم على إصابة جهازك. سوف يقومون بإسقاطه في مكان عام ، مثل المستشفى ، وينتظرون حتى يقوم شخص ما بتوصيله. وهذا ما يسمى هجوم الإسقاط.

من الأساليب الشائعة الأخرى إرسال محركات أقراص USB إلى الأشخاص عبر البريد وجعلها تبدو وكأنها عروض ترويجية من متاجر التكنولوجيا الكبيرة مثل Best Buy. الخلاصة: كن حذرًا من أي محركات أقراص USB تجدها أو تستقبلها مجانًا ، سواء كانت من شركة تعرفها أو لا تعرفها.

توازن الحياة مع العمل

إذا كنت تستخدم محرك أقراص USB للعمل ، فاحفظه منفصلاً عن أي شيء شخصي لتجنب نقل البرامج الضارة من الكمبيوتر المنزلي إلى شبكتك المهنية. يمكنك أيضًا فحص أجهزة USB بانتظام باستخدام برنامج مكافحة الفيروسات و / أو برنامج مكافحة البرامج الضارة ، بينما قد يمنع برنامج التشفير المهاجمين من الوصول إلى بياناتك في حالة حدوث خرق. إذا كنت تعتقد أنك قد قمت بتوصيل جهاز مخترق بجهاز الكمبيوتر الخاص بك ، فافصل الإنترنت على الفور وأعد تشغيل الكمبيوتر.

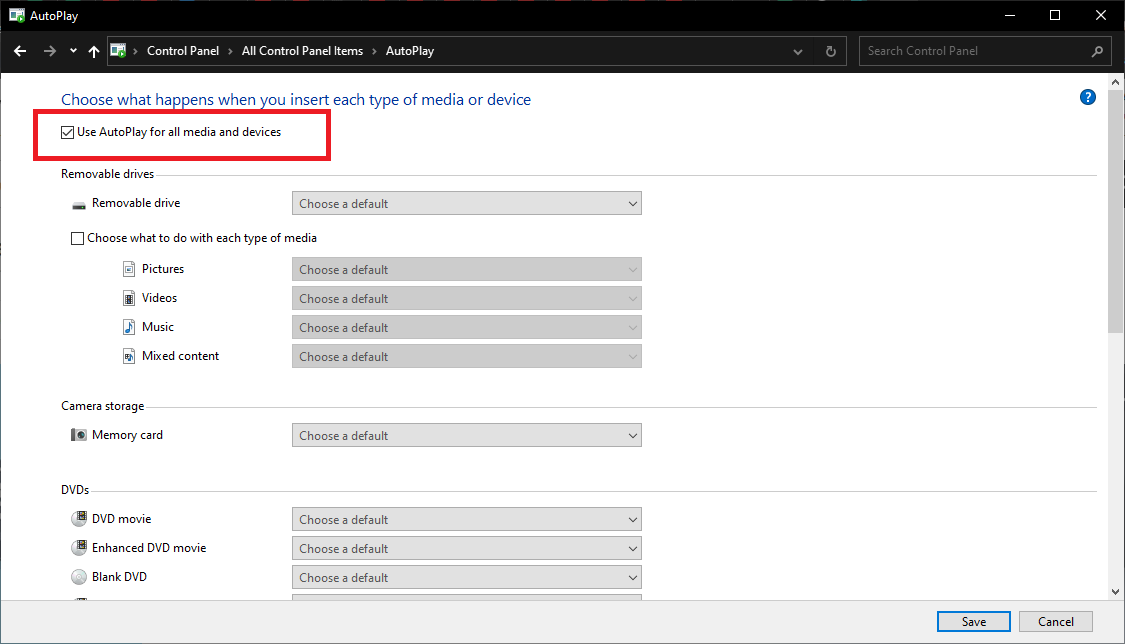

تعطيل Autorun

سيساعد تعطيل ميزات التشغيل التلقائي على أجهزتك في منع تنفيذ التعليمات البرمجية الضارة تلقائيًا عند توصيل محرك أقراص. في نظام التشغيل Windows ، افتح لوحة التحكم وابحث عن إعداد التشغيل التلقائي . قم بإلغاء تحديد استخدام التشغيل التلقائي لجميع الوسائط والأجهزة لمنع تشغيل الأجهزة غير المعروفة دون تنبيهك أو طلب الإذن.

النزول من الشبكة

إذا كنت بحاجة ماسة إلى معرفة ما هو موجود على محرك أقراص محمول غير مألوف ، فيمكنك محاولة استخدام جهاز كمبيوتر "فجوة الهواء" ، مما يعني أنه غير متصل بالإنترنت أو بشبكات أخرى.

أجهزة الكمبيوتر المعطلة لا تعني الأمن المحكم. استخدمت منشأة التطوير النووي الإيرانية التي تم اختراقها في هجوم Stuxnet شبكة ذات فجوة جوية ، وتم اختراقها باستخدام USB سيئ. بمجرد توصيل محرك الأقراص ، تم إطلاق العنان للبرنامج الضار. لذلك إذا قمت باختبار محرك أقراص مشبوه على جهاز كمبيوتر به فجوة هوائية ، فهذا هو الشيء الوحيد الذي يجب أن تستخدم هذا الكمبيوتر من أجله ، ويجب ألا يكون محرك USB المشتبه به متصلاً بأي أجهزة كمبيوتر أخرى في شبكتك.

اذهب افتراضية

إذا كنت أكثر ذكاءً من الناحية التقنية ، فحاول تنزيل برنامج المحاكاة الافتراضية ، مثل VirtualBox المجاني من Oracle. يتيح لك إنشاء بيئة افتراضية على جهاز الكمبيوتر الخاص بك تقوم بتشغيل مثيل محاكاة لجهاز الكمبيوتر الخاص بك داخل جهاز الكمبيوتر الخاص بك. يمكنك توصيل محرك الأقراص وفتحه في البيئة الافتراضية دون أن يؤثر ذلك على ملفاتك أو شبكتك. يعد Windows Sandbox أيضًا خيارًا مضمنًا لمستخدمي Windows.

لا تتجاهل التحديثات

حافظ على أنظمتك محدثة ، خاصة إذا كنت تستخدم Windows. يستفيد العديد من المهاجمين من حقيقة أن الأشخاص غالبًا ما يؤخرون تحديث أنظمتهم ، حتى لو قاموا بتضمين تصحيحات لأخطاء خطيرة.

حافظ على حراسة الخاص بك

لا توجد طريقة للأمن السيبراني مضمونة ، وهذا يتضمن الخطوات المتخذة لمنع هجمات USB. ومع ذلك ، فإن الطرق الموضحة هنا أفضل كثيرًا من توصيل محرك أقراص USB غريب وجدته وتأمل في الأفضل.

تذكر ألا تثق أبدًا في محركات الأقراص غير المألوفة ، وفحص الأقراص التي تستخدمها بانتظام ، واستفد من خيارات الأمان مثل كلمات المرور ومفاتيح PIN وتشفير البيانات. نأمل أن يساعدك الوعي بالتكتيكات التي يستخدمها المهاجمون الإلكترونيون إلى جانب أمان الأجهزة والبرامج الصلبة على البقاء بعيدًا عن أي إصابات رقمية سيئة.