Schließen Sie es nicht an! So verhindern Sie einen USB-Angriff

Veröffentlicht: 2022-01-29Im Zeitalter E-Mail-basierter Cyberangriffe vergisst man leicht, dass Hacker auch mit physischen Komponenten, insbesondere USB-Geräten, in große und kleine Systeme eindringen können.

Laut einem Bericht von Honeywell Forge sind 79 % der USB-Cyberangriffe in der Lage, die Betriebstechnik zu stören, beispielsweise die täglichen Funktionen einer Industrieanlage. Einundfünfzig Prozent von ihnen können einem Angreifer Fernzugriff gewähren. Aber es ist nicht nur die Großindustrie, die sich vor diesen Bedrohungen schützen sollte; Einzelpersonen sollten sich auch vor ihnen in Acht nehmen. Hier erklären wir, was ein USB-Angriff ist und wie Sie vermeiden können, einem solchen zum Opfer zu fallen.

Was ist ein USB-Angriff?

Ein USB-Angriff hält ziemlich genau das, was er verspricht: Er verwendet ein über USB angeschlossenes Gerät, wie einen USB-Stick oder eine Festplatte, um bösartige Software auf einen Computer oder ein anderes über USB angeschlossenes Gerät, wie z. B. ein Smartphone, zu bringen. Schlechte USB-Geräte können auch verwendet werden, um einen Computer zu beschädigen oder zu zerstören, indem sie eine elektrische Ladung abgeben.

Einer der besorgniserregendsten Aspekte von USB-Angriffen ist ihre Fähigkeit, Hackern die Fernsteuerung eines Systems zu ermöglichen. Der im Jahr 2010 entdeckte Stuxnet-Angriff beispielsweise infizierte bekanntermaßen iranische Atomentwicklungsstandorte. Die gleichen Arten von Sicherheitsverletzungen könnten verwendet werden, um Einrichtungen zu infiltrieren, die mit dem Stromnetz, der Ölförderung und anderen Netzwerken des Internets der Dinge verbunden sind.

Es gibt Dutzende von Möglichkeiten, wie ein Cyberangreifer ein USB-Laufwerk verwenden könnte, um einen Exploit auf Ihrem Computer zu installieren. Die beiden häufigsten sind USB-Sticks und öffentliche USB-Ladeanschlüsse, eine Praxis, die als Juice Jacking bekannt ist.

Angriffe auf USB-Geräte lassen sich in drei Hauptkategorien einteilen, je nachdem, was sie tun, sobald sie mit Ihrem Gerät verbunden sind. Geräte mit neu programmierten internen Mikrocontrollern sehen aus wie normale USB-Sticks, aber sobald sie angeschlossen sind, führen sie eine andere Funktion aus, z. B. verhalten sie sich wie eine Tastatur und geben bestimmte Tastenanschläge ein. Beispiele hierfür sind der Rubber Ducky-Angriff.

USB-Geräte mit neu programmierter interner Firmware werden so geändert, dass ihre Firmware automatisch eine bestimmte Funktion ausführt, sobald sie angeschlossen sind, wie das Installieren von Malware oder das Stehlen von Daten. Ein Beispiel hierfür ist der iSeeYou-Angriff, bei dem eine bestimmte Klasse von Apple-Webcams neu programmiert wurde, sodass der Angreifer ohne Wissen einer Person Videos aufzeichnen konnte.

USB-Angriffe können auch vorhandene Schwachstellen in der Interaktion von Computern und USB-Geräten ausnutzen. Ein gängiges Beispiel für diesen Angriff ist der Device Firmware Upgrade (DFU)-Angriff, bei dem ein USB-Gerät verwendet wird, um legitime Firmware in etwas Bösartigeres umzuprogrammieren.

Es gibt sogar Angriffe wie USB-Killer, bei denen ein angeschlossenes USB-Gerät Strom aus den USB-Stromleitungen eines Computers speichert, bis ein bestimmtes Niveau erreicht ist, ihn dann aggressiv entlädt und den angeschlossenen Computer durchbrennt.

So vermeiden Sie USB-Angriffe

Obwohl diese Angriffe beängstigend klingen, gibt es Möglichkeiten, sie zu verhindern.

Schließen Sie keine unbekannten Laufwerke an

Viele USB-Bedrohungen beruhen auf Social Engineering oder psychologischen Tricks und Taktiken, um Menschen dazu zu bringen, ein fehlerhaftes Gerät anzuschließen. Dies ist bei fast jeder Art von Cyberangriff und Betrug vorhanden, und es ist wichtig, nicht darauf hereinzufallen.

Wenn Sie sehen, dass ein USB-Laufwerk, das Sie nicht erkennen, irgendwo heruntergefallen ist – beispielsweise auf einem Parkplatz – , schließen Sie es nicht an Ihren Computer an . Kriminelle verlassen sich auf die menschliche Neugier, um Ihr Gerät zu infizieren. Sie lassen es an einem öffentlichen Ort wie in einem Krankenhaus fallen und warten darauf, dass jemand es einsteckt. Dies wird als Drop-Angriff bezeichnet.

Eine weitere gängige Taktik besteht darin, USB-Laufwerke per Post an Personen zu senden und sie wie Werbeangebote von großen Tech-Stores wie Best Buy aussehen zu lassen. Fazit: Seien Sie vorsichtig bei USB-Laufwerken, die Sie finden oder unaufgefordert kostenlos erhalten, unabhängig davon, ob sie von einem Unternehmen stammen, das Sie kennen oder nicht kennen.

Work-Life-Balance

Wenn Sie ein USB-Laufwerk für die Arbeit verwenden, bewahren Sie es getrennt von persönlichen Dingen auf, um zu vermeiden, dass bösartige Software von Ihrem Heimcomputer in Ihr berufliches Netzwerk übertragen wird. Sie können Ihre USB-Geräte auch regelmäßig mit einem Antiviren- und/oder Anti-Malware-Programm scannen, während Verschlüsselungssoftware Angreifer im Falle eines Verstoßes möglicherweise daran hindert, auf Ihre Daten zuzugreifen. Wenn Sie glauben, dass Sie ein kompromittiertes Gerät an Ihren Computer angeschlossen haben, trennen Sie sofort die Internetverbindung und starten Sie Ihren Computer neu.

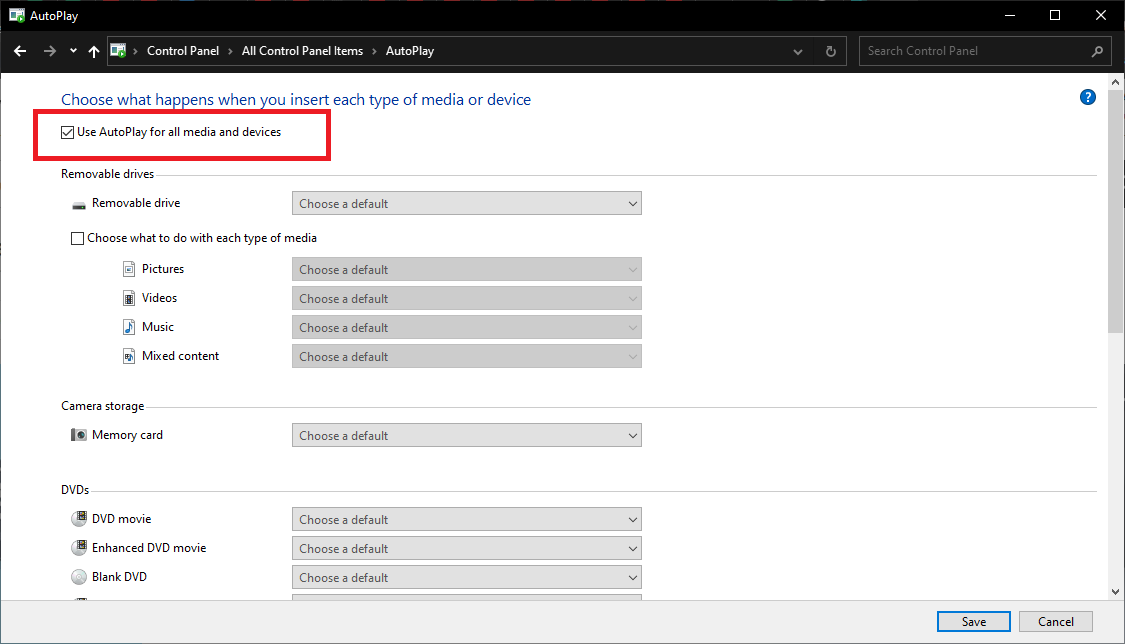

Autorun deaktivieren

Das Deaktivieren von Autorun-Funktionen auf Ihren Geräten trägt dazu bei, dass bösartiger Code nicht automatisch ausgeführt wird, wenn Sie ein Laufwerk anschließen. Öffnen Sie unter Windows die Systemsteuerung und suchen Sie die AutoPlay- Einstellung. Deaktivieren Sie Automatische Wiedergabe für alle Medien und Geräte verwenden , um zu verhindern, dass unbekannte Geräte gestartet werden, ohne Sie zu warnen oder um Erlaubnis zu fragen.

Raus aus dem Netz

Wenn Sie unbedingt herausfinden müssen, was sich auf einem unbekannten Flash-Laufwerk befindet, können Sie versuchen, einen Computer mit „Air Gap“ zu verwenden, was bedeutet, dass er nicht mit dem Internet oder anderen Netzwerken verbunden ist.

Air-Gap-Computer bedeuten keine hermetische Sicherheit. Die iranische Nuklearentwicklungsanlage, die bei dem Stuxnet-Angriff kompromittiert wurde, verwendete ein Air-Gap-Netzwerk und wurde mit einem fehlerhaften USB kompromittiert. Sobald das Laufwerk verbunden war, wurde die Schadsoftware freigesetzt. Wenn Sie also ein verdächtiges Laufwerk auf einem Air-Gap-Computer testen, sollten Sie diesen Computer nur dafür verwenden, und das verdächtige USB-Laufwerk sollte nicht mit anderen Computern in Ihrem Netzwerk verbunden sein.

Gehen Sie virtuell

Wenn Sie technisch versierter sind, versuchen Sie, Virtualisierungssoftware wie die kostenlose VirtualBox von Oracle herunterzuladen. Damit können Sie eine virtuelle Umgebung auf Ihrem Computer erstellen, die eine simulierte Instanz Ihres Computers in Ihrem Computer ausführt. Sie können das Laufwerk anschließen und in der virtuellen Umgebung öffnen, ohne dass dies Auswirkungen auf Ihre Dateien oder Ihr Netzwerk hat. Windows Sandbox ist auch eine integrierte Option für Windows-Benutzer.

Ignorieren Sie Updates nicht

Halten Sie Ihre Systeme auf dem neuesten Stand, insbesondere wenn Sie Windows verwenden. Viele Angreifer nutzen die Tatsache aus, dass die Aktualisierung ihrer Systeme oft hinausgezögert wird, selbst wenn sie Patches für schwerwiegende Fehler enthalten.

Bleiben Sie wachsam

Keine Cybersicherheitsmethode ist narrensicher, und dazu gehören Maßnahmen zur Verhinderung von USB-Angriffen. Die hier beschriebenen Methoden sind jedoch viel besser, als ein seltsames USB-Laufwerk anzuschließen, das Sie gefunden haben, und auf das Beste zu hoffen.

Denken Sie daran, niemals unbekannten Laufwerken zu vertrauen, regelmäßig verwendete Laufwerke zu scannen und Sicherheitsoptionen wie Passwörter, PIN-Schlüssel und Datenverschlüsselung zu nutzen. Hoffentlich hilft Ihnen das Bewusstsein für die Taktiken von Cyberangreifern in Verbindung mit solider Hardware- und Softwaresicherheit, sich vor bösen digitalen Infektionen zu schützen.