Não ligue! Como evitar um ataque USB

Publicados: 2022-01-29Na era dos ataques cibernéticos baseados em e-mail, é fácil esquecer que os hackers também podem invadir sistemas grandes e pequenos com componentes físicos, principalmente dispositivos USB.

De acordo com um relatório da Honeywell Forge, 79% dos ataques cibernéticos USB são capazes de interromper a tecnologia operacional, como as funções do dia-a-dia de uma planta industrial. Cinquenta e um por cento deles podem dar acesso remoto a um invasor. Mas não é apenas a grande indústria que deve se proteger contra essas ameaças; os indivíduos também devem ser cautelosos com eles. Aqui, explicaremos o que é um ataque USB e como você pode evitar ser vítima de um.

O que é um ataque USB?

Um ataque USB praticamente faz o que diz na lata: ele usa um dispositivo conectado por USB, como um pen drive ou disco rígido, para obter software malicioso em um computador ou outro dispositivo conectado por USB, como um smartphone. Dispositivos USB ruins também podem ser usados para danificar ou destruir um computador fornecendo uma carga elétrica.

Um dos aspectos mais preocupantes dos ataques USB é a capacidade de dar aos hackers o controle remoto de um sistema. O ataque Stuxnet descoberto em 2010, por exemplo, infectou os locais de desenvolvimento nuclear iranianos. Os mesmos tipos de violação podem ser usados para se infiltrar em instalações conectadas à rede elétrica, produção de petróleo e outras redes da Internet das Coisas.

Existem dezenas de maneiras pelas quais um invasor cibernético pode usar uma unidade USB para instalar um exploit em seu computador. Os dois mais comuns são por meio de dispositivos de pen drive e portas de carregamento USB públicas, uma prática conhecida como juice jacking.

Os ataques a dispositivos USB se enquadram em três categorias principais, dependendo do que eles fazem quando são conectados ao seu dispositivo. Dispositivos com microcontroladores internos reprogramados parecerão com pen drives normais, mas uma vez conectados, eles executarão outra função, por exemplo, agindo como um teclado e digitando certas teclas. Exemplos incluem o ataque Rubber Ducky.

Dispositivos USB com firmware interno reprogramado são alterados para que seu firmware execute automaticamente uma determinada função assim que estiverem conectados, como instalar malware ou roubar dados. Um exemplo disso é o ataque iSeeYou, que reprogramou uma classe específica de webcams da Apple para que o invasor pudesse gravar vídeos sem o conhecimento de uma pessoa.

Os ataques USB também podem explorar falhas existentes na forma como os computadores e os dispositivos USB interagem. Um exemplo comum desse ataque é o ataque Device Firmware Upgrade (DFU), que usa um dispositivo USB para reprogramar firmware legítimo em algo mais malicioso.

Existem até ataques como o USB killer, em que um dispositivo USB conectado armazena energia das linhas de energia USB de um computador até atingir um certo nível, depois a descarrega agressivamente e frita o computador conectado.

Como evitar ataques USB

Embora esses ataques pareçam assustadores, existem maneiras de evitá-los.

Não conecte unidades desconhecidas

Muitas ameaças de USB se resumem à engenharia social ou truques e táticas psicológicas para levar as pessoas a conectar um dispositivo ruim. Isso está presente em quase todos os tipos de ataques cibernéticos e golpes, e é importante não cair nessa.

Se você vir uma unidade USB que não reconhece cair em algum lugar, como um estacionamento , não a conecte ao computador . Os maus atores confiam na curiosidade humana para ajudá-los a infectar seu dispositivo. Eles o largam em um local público, como em um hospital, e esperam que alguém o conecte. Isso é chamado de ataque de queda.

Outra tática comum é enviar drives USB para as pessoas pelo correio e fazê-los parecer ofertas promocionais de grandes lojas de tecnologia como a Best Buy. Conclusão: desconfie de qualquer unidade USB que você encontre ou receba não solicitada gratuitamente, seja de uma empresa que você conhece ou não.

Equilíbrio entre trabalho e vida pessoal

Se você usa uma unidade USB para o trabalho, mantenha-a separada de qualquer coisa pessoal para evitar a transferência de software malicioso de seu computador doméstico para sua rede profissional. Você também pode verificar regularmente seus dispositivos USB com um programa antivírus e/ou antimalware, enquanto o software de criptografia pode impedir que invasores acessem seus dados em caso de violação. Se você acha que pode ter conectado um dispositivo comprometido ao seu computador, desconecte-se da Internet imediatamente e reinicie o computador.

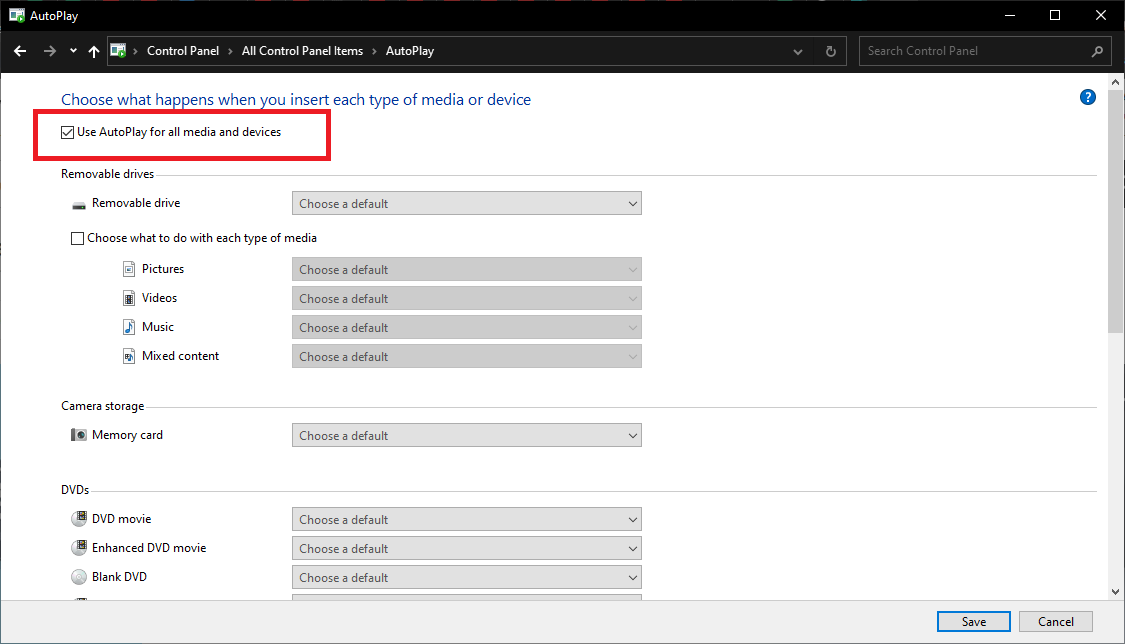

Desativar execução automática

Desabilitar os recursos de execução automática em seus dispositivos ajudará a impedir que códigos maliciosos sejam executados automaticamente quando você conectar uma unidade. No Windows, abra o Painel de Controle e encontre a configuração AutoPlay . Desmarque Usar reprodução automática para todas as mídias e dispositivos para impedir que dispositivos desconhecidos sejam iniciados sem alertá-lo ou pedir permissão.

Saia da grade

Se você realmente precisar descobrir o que está em uma unidade flash desconhecida, tente usar um computador com “air gapped”, o que significa que não está conectado à Internet ou a outras redes.

Computadores com gap de ar não significam segurança hermética. A instalação de desenvolvimento nuclear iraniana que foi comprometida no ataque Stuxnet usou uma rede air-gapped e foi comprometida com um USB ruim. Uma vez que a unidade foi conectada, o software malicioso foi liberado. Portanto, se você testar uma unidade suspeita em um computador com gap de ar, essa é a única coisa para a qual você deve usar esse computador, e a unidade USB suspeita não deve ser conectada a nenhum outro computador em sua rede.

Torne-se virtual

Se você é mais experiente em tecnologia, tente baixar um software de virtualização, como o VirtualBox gratuito da Oracle. Ele permite que você crie um ambiente virtual em seu computador que executa uma instância simulada de seu computador dentro de seu computador. Você pode conectar a unidade e abri-la no ambiente virtual sem afetar seus arquivos ou rede. O Windows Sandbox também é uma opção integrada para usuários do Windows.

Não ignore as atualizações

Mantenha seus sistemas atualizados, especialmente se você estiver executando o Windows. Muitos invasores aproveitam o fato de que as pessoas geralmente atrasam a atualização de seus sistemas, mesmo que incluam patches para bugs graves.

Mantenha sua guarda

Nenhum método de segurança cibernética é infalível, e isso inclui medidas tomadas para evitar ataques USB. Os métodos descritos aqui são, no entanto, muito melhores do que conectar uma unidade USB estranha que você encontrou e esperar o melhor.

Lembre-se de nunca confiar em unidades desconhecidas, verifique as que você usa regularmente e aproveite as opções de segurança, como senhas, chaves PIN e criptografia de dados. Felizmente, a conscientização das táticas que os ciberataques usam, juntamente com uma sólida segurança de hardware e software, ajudará você a ficar livre de infecções digitais desagradáveis.