Ne le branchez pas ! Comment empêcher une attaque USB

Publié: 2022-01-29À l'ère des cyberattaques par e-mail, il est facile d'oublier que les pirates peuvent également se faufiler dans les systèmes, petits et grands, avec des composants physiques, en particulier des périphériques USB.

Selon un rapport de Honeywell Forge, 79 % des cyberattaques USB sont capables de perturber la technologie opérationnelle, comme les fonctions quotidiennes d'une usine industrielle. Cinquante et un pour cent d'entre eux peuvent donner un accès à distance à un attaquant. Mais ce n'est pas seulement la grande industrie qui devrait se prémunir contre ces menaces ; les individus doivent également s'en méfier. Nous expliquerons ici ce qu'est une attaque USB et comment vous pouvez éviter d'en être victime.

Qu'est-ce qu'une attaque USB ?

Une attaque USB fait à peu près ce qu'elle dit sur la boîte : elle utilise un périphérique connecté par USB, comme une clé USB ou un disque dur, pour introduire un logiciel malveillant dans un ordinateur ou un autre périphérique connecté par USB, comme un smartphone. Les mauvais périphériques USB peuvent également être utilisés pour endommager ou détruire un ordinateur en délivrant une charge électrique.

L'un des aspects les plus préoccupants des attaques USB est leur capacité à donner aux pirates le contrôle à distance d'un système. L'attaque Stuxnet découverte en 2010, par exemple, a notoirement infecté les sites de développement nucléaire iraniens. Les mêmes types de failles pourraient être utilisées pour infiltrer des installations connectées au réseau électrique, à la production de pétrole et à d'autres réseaux de l'Internet des objets.

Il existe des dizaines de façons pour un cyberattaquant d'utiliser une clé USB pour installer un exploit sur votre ordinateur. Les deux plus courants sont via des clés USB et des ports de chargement USB publics, une pratique connue sous le nom de juice jacking.

Les attaques de périphériques USB se divisent en trois grandes catégories, selon ce qu'elles font une fois qu'elles sont connectées à votre appareil. Les appareils dotés de microcontrôleurs internes reprogrammés ressembleront à des clés USB ordinaires, mais une fois branchés, ils exécuteront une autre fonction, par exemple en agissant comme un clavier et en tapant certaines frappes. Les exemples incluent l'attaque Rubber Ducky.

Les périphériques USB avec un micrologiciel interne reprogrammé sont modifiés afin que leur micrologiciel exécute automatiquement une certaine fonction une fois qu'ils sont connectés, comme l'installation de logiciels malveillants ou le vol de données. Un exemple de ceci est l'attaque iSeeYou, qui a reprogrammé une classe particulière de webcams Apple afin que l'attaquant puisse enregistrer une vidéo à l'insu d'une personne.

Les attaques USB peuvent également exploiter les failles existantes dans la manière dont les ordinateurs et les périphériques USB interagissent. Un exemple courant de cette attaque est l'attaque Device Firmware Upgrade (DFU), qui utilise un périphérique USB pour reprogrammer un micrologiciel légitime en quelque chose de plus malveillant.

Il existe même des attaques comme le tueur USB, dans lesquelles un périphérique USB connecté stocke l'énergie des lignes électriques USB d'un ordinateur jusqu'à ce qu'il atteigne un certain niveau, puis le décharge agressivement et fait frire l'ordinateur connecté.

Comment éviter les attaques USB

Bien que ces attaques semblent effrayantes, il existe des moyens de les prévenir.

Ne branchez pas de lecteurs inconnus

Une bonne partie des menaces USB se résument à l'ingénierie sociale ou à des astuces et tactiques psychologiques pour amener les gens à connecter un mauvais appareil. Ceci est présent dans à peu près tous les types de cyberattaques et d'escroqueries, et il est important de ne pas tomber dans le piège.

Si vous voyez une clé USB que vous ne reconnaissez pas tomber quelque part, comme un parking , ne la connectez pas à votre ordinateur . Les mauvais acteurs comptent sur la curiosité humaine pour les aider à infecter votre appareil. Ils le déposent dans un lieu public, comme dans un hôpital, et attendent que quelqu'un le branche. C'est ce qu'on appelle une attaque par chute.

Une autre tactique courante consiste à envoyer des clés USB aux personnes par courrier et à les faire ressembler à des offres promotionnelles de magasins de technologie à grande surface comme Best Buy. En résumé : méfiez-vous des clés USB que vous trouvez ou recevez gratuitement, qu'elles proviennent d'une entreprise que vous connaissez ou que vous ne reconnaissez pas.

L'équilibre travail-vie

Si vous utilisez une clé USB pour le travail, gardez-la séparée de tout ce qui est personnel pour éviter de transférer des logiciels malveillants de votre ordinateur personnel vers votre réseau professionnel. Vous pouvez également analyser régulièrement vos périphériques USB avec un programme antivirus et/ou anti-malware, tandis qu'un logiciel de chiffrement peut empêcher les attaquants d'accéder à vos données en cas de violation. Si vous pensez avoir branché un appareil compromis sur votre ordinateur, déconnectez-vous immédiatement d'Internet et redémarrez votre ordinateur.

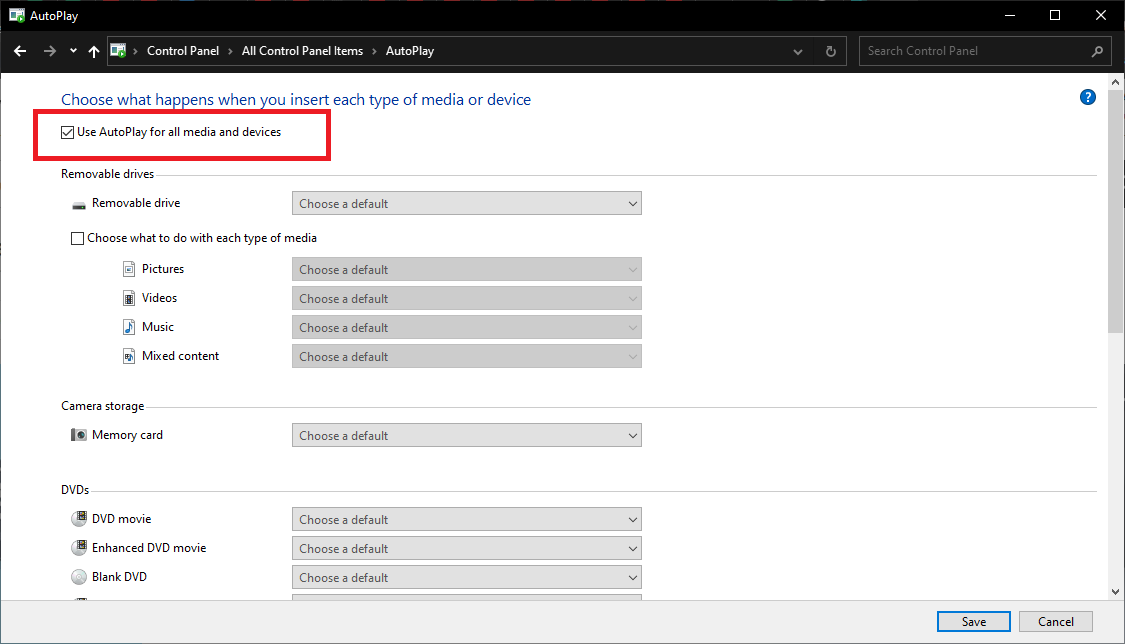

Désactiver l'exécution automatique

La désactivation des fonctionnalités d'exécution automatique sur vos appareils empêchera le code malveillant de s'exécuter automatiquement lorsque vous branchez un lecteur. Sous Windows, ouvrez le Panneau de configuration et recherchez le paramètre AutoPlay . Décochez Utiliser la lecture automatique pour tous les médias et appareils pour empêcher les appareils inconnus de se lancer sans vous alerter ou demander la permission.

Sortez du réseau

Si vous avez absolument besoin de savoir ce qu'il y a sur un lecteur flash inconnu, vous pouvez essayer d'utiliser un ordinateur qui est "à intervalle d'air", ce qui signifie qu'il n'est pas connecté à Internet ou à d'autres réseaux.

Des ordinateurs isolés ne signifient pas une sécurité hermétique. L'installation de développement nucléaire iranienne qui a été compromise lors de l'attaque Stuxnet utilisait un réseau isolé et a été compromise avec une mauvaise clé USB. Une fois le lecteur connecté, le logiciel malveillant s'est déclenché. Donc, si vous testez un lecteur suspect sur un ordinateur isolé, c'est la seule chose pour laquelle vous devez utiliser cet ordinateur, et le lecteur USB suspect ne doit être connecté à aucun autre ordinateur de votre réseau.

Passez au virtuel

Si vous êtes plus féru de technologie, essayez de télécharger un logiciel de virtualisation, tel que VirtualBox gratuit d'Oracle. Il vous permet de créer un environnement virtuel sur votre ordinateur qui exécute une instance simulée de votre ordinateur à l'intérieur de votre ordinateur. Vous pouvez brancher le lecteur et l'ouvrir dans l'environnement virtuel sans que cela n'affecte vos fichiers ou votre réseau. Windows Sandbox est également une option intégrée pour les utilisateurs de Windows.

N'ignorez pas les mises à jour

Gardez vos systèmes à jour, surtout si vous utilisez Windows. De nombreux attaquants profitent du fait que les gens retardent souvent la mise à jour de leurs systèmes, même s'ils incluent des correctifs pour les bogues graves.

Gardez votre garde

Aucune méthode de cybersécurité n'est infaillible, et cela inclut les mesures prises pour prévenir les attaques USB. Les méthodes décrites ici sont cependant bien meilleures que de brancher une clé USB étrange que vous avez trouvée et d'espérer le meilleur.

N'oubliez pas de ne jamais faire confiance aux lecteurs inconnus, analysez ceux que vous utilisez régulièrement et profitez des options de sécurité telles que les mots de passe, les clés PIN et le cryptage des données. Espérons que la connaissance des tactiques utilisées par les cyberattaquants, associée à une sécurité matérielle et logicielle solide, vous aidera à rester à l'abri de toute infection numérique désagréable.